A CESCE SI, empresa com presença no mercado ibérico de serviços de TI, divulga as conclusões de um novo estudo publicado pela sua parceira de negócios na área de Segurança da Informação – CyberArk Software Ltd. (NASDAQ: CYBR), empresa que protege as organizações de ciber-ataques dentro do perímetro da sua rede. Segundo o estudo, os ciberataques que exploram contas privilegiadas e administrativas – as credenciais privilegiadas que permitem gerir a infraestrutura de TI de uma organização – representam o maior risco de segurança.

Sessenta e um (61) por cento dos inquiridos indicaram a exploração e controlo de contas privilegiadas como sendo a fase de um ciber-ataque mais difícil de mitigar, comparado com 44 por cento no ano passado. Além disso, 48 por cento são da opinião que as violações de dados são causadas por maus hábitos de segurança dos empregados, enquanto 29 por cento as atribuem à sofisticação dos atacantes. As conclusões fazem parte do 9º “Annual – Global Advanced Threat Landscape Survey” da CyberArk, desenvolvido através de entrevistas realizadas a 673 executivos das tecnologias da informação.

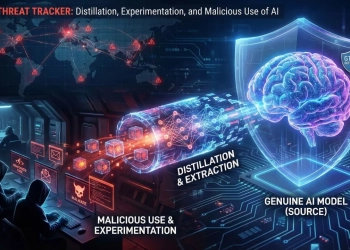

A CyberArk analisou potenciais discrepâncias entre as ameaças à ciber-segurança causadoras de danos e a confiança das organizações quanto à sua capacidade de se defenderem. Embora exista uma consciência cada vez maior da ligação entre a tomada de controlo de contas privilegiadas, como um vetor de ataque primário, e violações recentes de alto perfil, muitas organizações ainda se concentram nas defesas periféricas.

Com mais de metade dos inquiridos a acreditar que poderiam detetar um ataque no espaço de dias, a CyberArk adverte que muitos gestores de TI e gestores de empresas poderão não ter uma imagem completa dos seus programas de segurança de TI. Olhando para além da ponta do iceberg, com defesas periféricas e ataques de phishing, as organizações têm de ser capazes de se defender contra situações comprometedoras mais devastadoras que ocorrem dentro das redes, como os ataques Pass-the-Hash e Kerberos ‘Golden Ticket’.

As principais conclusões do estudo de 2015 incluem:

Para além da violação de segurança: atacantes visam o controlo completo da rede

Como ficou demonstrado nos ataques à Sony Pictures e à U.S. Office of Personnel Management (OPM), entre outros, depois de terem roubado contas privilegiadas os atacantes podem levar a cabo a tomada de controlo da infraestrutura de uma rede, ou roubar quantidades massivas de dados sensíveis. Estas contas privilegiadas dão aos atacantes o mesmo controlo que têm os utilizadores mais credenciados em qualquer rede. Mascarando-se de elementos internos, os atacantes são capazes de continuar a aumentar os seus privilégios e mover-se lateralmente através de uma rede para roubar dados valiosos e importantes.

• Foi perguntado aos inquiridos qual a fase de um ataque que é mais difícil de mitigar:

- 61 por cento indicaram a tomada de controlo de contas privilegiadas; versus 44 por cento em 2014

- 21 por cento indicaram a instalação de malware

- 12 por cento indicaram a fase de reconhecimento pelos atacantes

• Foi perguntado aos inquiridos quais os vetores de ataque que representavam a maior preocupação com a segurança:

- 38 por cento indicaram o roubo de contas privilegiadas ou administrativas

- 27 por cento indicaram ataques de phishing

- 23 por cento indicaram malware na rede

Falsa confiança em estratégias de segurança empresarial

O inquérito da CyberArk salienta que, embora os inquiridos mostrem uma confiança pública nas estratégias de segurança dos seus CEOs e diretores, as táticas que estão a ser utilizadas pelas organizações podem contrariar as melhores práticas de segurança. Apesar de os estudos no setor mostrarem que tipicamente as organizações demoram em média 200 dias até descobrirem a presença de atacantes nas suas redes, uma maioria dos inquiridos acredita que podem detetar atacantes dentro de dias ou horas. Os inquiridos insistem também em acreditar que podem afastar os atacantes da rede por completo – não obstante as repetidas provas do contrário.

- 55 por cento pensam que podem detetar uma violação da segurança numa questão de dias; 25 por cento pensam que podem detetar uma violação em horas

- 44 por cento ainda acreditam que podem manter os atacantes fora de uma rede visada

- 48 por cento pensam que as violações de segurança são devidas aos maus hábitos de segurança dos funcionários; 29 por cento pensam que os atacantes são demasiado sofisticados

- 57 por cento dos inquiridos confiavam nas estratégias de segurança determinadas pelos seus CEOs ou Conselhos de Administração

Organizações não reconhecem os perigos dos ataques internos

Os ciber-atacantes continuam a desenvolver as suas táticas de visar, roubar e explorar contas privilegiadas – as chaves para conseguirem aceder aos dados mais sensíveis e valiosos de uma organização. Embora muitas organizações se concentrem muito na defesa contra ataques periféricos, como o phishing, os ataques lançados a partir do interior de uma organização são potencialmente os mais devastadores. Foi pedido aos inquiridos que classificassem o tipo de ataques que mais os preocupavam:

• Hijacking de palavras-passe (72 por cento)

• Ataques de phishing (70 por cento)

• Hijacking de chaves SSH (41 por cento)

• Ataques Pass-the-Hash (36 por cento)

• Ataques Golden Ticket (23 por cento)

• Ataques Overpass-the-Hash (18 por cento)

• Ataques Silver Ticket (12 por cento)

Overpass-the-Hash, Silver Ticket e Golden Ticket são os tipos de ataques Kerberos que podem permitir um controlo completo sobre a rede de um alvo, assumindo o controlo do controlador de domínio. Um dos mais perigosos é o ataque Golden Ticket, que pode significar o “fim da linha” para uma organização e a completa perda de confiança na infraestrutura informática.

“Já não é aceitável que as organizações partam do princípio que podem manter os atacantes fora das suas redes”, declarou John Worrall, CMO da CyberArk. “Os ataques que causam maiores danos ocorrem quando são roubadas credenciais privilegiadas e administrativas, dando ao atacante o mesmo nível de acesso que tem o pessoal interno que administra os sistemas. Isto coloca uma organização à mercê da motivação do atacante – quer ela seja financeira, para espionagem ou para lesar a empresa. O inquérito aponta para uma cada vez maior consciência das repercussões devastadoras da tomada de controlo de contas privilegiadas, que esperamos irá continuar a repercutir-se no mercado, à medida que as organizações forem reconhecendo que têm de expandir as suas estratégias de segurança para além de procurarem deter ataques periféricos como o phishing.”

Pedro Vieira, Diretor de Desenvolvimento de Negócio da CESCE SI refere “Este estudo é bastante interessante e vem novamente demonstrar que a segurança das contas privilegiadas deixou de ser uma simples questão de conformidade com as normas. É, sem dúvida, um imperativo de segurança, dado os atacantes continuarem a visar as contas privilegiadas das empresas e cada vez com maior sofisticação, para assumirem o controlo das infraestruturas e assim conseguirem concluir os seus ataques”.

Os resultados completos do inquérito Global Advanced Threat Landscape Survey podem ser descarregados gratuitamente em http://www.cyberark.com/ThreatSurvey2015

Comentários