A Check Point Research, área de Threat Intelligence da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), fornecedor líder global de soluções de cibersegurança, está a conduzir um estudo referente às ciberameaças associadas às eleições norte-americanas de 2020. As descobertas iniciais sugerem que 16% de todos os domínios criados em setembro relacionados com a corrida à Casa Branca eram de cariz malicioso – um número que assinala igualmente um aumento de 24% do número de domínios sobre este mesmo tema, desde meados de agosto. Neste contexto, os investigadores da Check Point delinearam aqueles que consideram ser os principais cenários de ataque que marcarão o período de eleições, fornecendo, para cada um deles, uma forma de prevenção.

A eleição presidencial dos EUA deste ano é apenas mais um aspeto no qual a pandemia surtirá efeitos. Neste caso, prevê-se que resulte no aumento do número de votantes a recorrer ao voto via correio, prática que em 2016 contou com 23.6% dos votantes e que este ano deverá alcançar os 37%. À semelhança de qualquer outro evento global significativo, os agentes de cibercrime procurarão avidamente gerar danos para seu propósito próprio. A fiabilidade das eleições de 2016 foi, como sabemos, um grande tópico de discussão. O decorrer desta eleição contou com ataques que se aproveitavam, sobretudo, de vulnerabilidades da infraestrutura de votação com o objetivo de determinar os resultados eleitorais. Em 2020, contudo, os riscos são outros. Parece-se que agora os ciberataques estão a servir de meio para reduzir a confiança dos cidadãos na precisão dos resultados das eleições.

Quais são os vetores de ataque e como podem os cidadãos proteger-se

Ataques DDoS no serviço de correio dos EUA

O serviço postal de voto implica que transportadores, classificadores, scanners, servidores e bases de dados trabalhem em conjunto para que milhões de cidadãos possam exercer o seu direito de voto. Sendo um sistema digital, é, naturalmente, um potencial alvo de ciberataques. A ser implementado com sucesso, poderia atrasar significativamente a entrega dos votos às autoridades competentes. Embora este não seja um ataque capaz de influenciar diretamente os resultados, pode levar a questões sobre a integridade dos resultados, corroendo a confiança do público no processo democrático. Alguns estados, como é o caso da Florida, já assistiram a este tipo de situações, com a sobrecarga e queda do sistema de registo eleitoral online, obrigando o governador Ron Desantis a estender o prazo de registo.

É crucial que as autoridades cibernéticas nacionais implementem soluções de mitigação deste tipo de ataques, capazes de proteger a infraestrutura do serviço e detetar e anular os chamados ataques DoS/DDoS em tempo-real.

Fake news

Esta é uma questão que tem vindo a ganhar dimensão nos últimos 4 anos. A difusão de notícias falsas inicia-se muitas vezes em contas fantasma que procuram influenciar a perceção pública, através de notícias fabricadas, títulos enganadores, entre outros. Este tipo de contas está a crescer numericamente, aparecendo diariamente nas redes sociais.

A Check Point deixa alguns conselhos a partir dos quais é possível protegermo-nos desta tendência:

- Estar atento à intenção por detrás do conteúdo com o qual interagimos (a sua origem, se procura ser amplificado, se provoca reações emocionais fortes, se impele ao gasto de dinheiro, entre outros).

- Verificar os links que se recebe

- Recorrer apenas a fontes de informação confiáveis e oficiais

- Atentar na data do conteúdo, de modo a evitar a partilha de notícias pouco relevantes

- Não abrir ou responder a e-mails ou anexos provindos de fontes desconhecidas

Atacar o processo de publicação de resultados

Em 2014, foi detetado, no âmbito das eleições ucranianas, um malware delineado para alterar o resultado dos votos, no qual a vitória era concedida a Dmytro Yarosh, um candidato ultra-nacionalista, líder de um partido de direita com 37% dos votos, em vez do 1% que correspondia à realidade. Embora o malware tenha sido removido, estes resultados chegaram a ser difundidos por canais de media oficiais, como o Russian Channel One.

As autoridades cibernéticas devem assegurar-se que os sistemas de publicação de resultados estão equipados com várias camadas de proteção, incluindo verificações contínuas de rede. Os atuais firewalls da próxima geração podem proteger contra vírus, worms, Trojans, spyware e ransomware, tendo a capacidade de identificar e bloquear completamente as suas ações antes até de provocarem qualquer dano.

A Guerra de memes

Os memes são métodos muito eficientes de transmissão de mensagens específicas, às quais se associam imagens relacionáveis e que, por essa razão, se tornam virais.

A chamada “camuflagem de memes” procura derrotar o algoritmo das redes sociais ao inundá-lo de memes que disseminam as mensagens desejadas. Existem canais de memes projetados unicamente para a noite de eleições, com o objetivo de contornar a forma como as redes sociais excluem certas mensagens. O método de atuação passa pela disseminação de centenas de memes com o objetivo de que pelo menos alguns fiquem online.

Divulgar documentos roubados ao candidato adversário

Durante as eleições de 2016, foram divulgados através da WikLeaks, entre outros meios, alguns ficheiros comprometedores relativos à campanha de Hillary Clinton. Esta é uma forma de ataque já conhecida pelo público, cuja forma de prevenção passa pela implementação de metodologias de cibersegurança que previnam a exposição de informação sensível no exterior de dadas organizações – a chamada Data Loss Prevention (DLP).

A Check Point destaca as seguintes práticas para evitar brechas de segurança:

- Limitações de acesso e de gestão de informação sensível

- Todas as contas devem estar protegidas por passwords

- Implementar regras quanto à definição de passwords

- Fomentar a educação e formação para a segurança da informação

- Utilizar segurança endpoint e autenticação nos locais de armazenamento de dados

Domínios relacionados com as eleições são 56% mais prováveis de serem de cariz malicioso

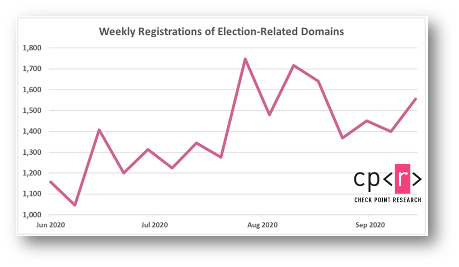

De acordo com Investigadores da Check Point, a probabilidade de um domínio ser malicioso aumenta 56% se este se referir às eleições. Desde meados de agosto, verificou-se uma média de 1514 novos domínios sobre este tema registados semanalmente, o que representa uma subida de 24% face a meses anteriores. Dos domínios registados no mês de agosto relacionados com este tópico, 16% eram maliciosos.

Um relatório recente dava conta de que dias a seguir ao primeiro debate presidencial, hackers, sob disfarce do Partido Democrático, começaram a disseminar o malware Emotet através de uma campanha de spam. O Emotet é um troiano com um impacto global de 14% das organizações, mantendo-se, pelo terceiro mês consecutivo, no topo do Índice de Malware mais Temido da Check Point.

Para evitar ser vítima de um ataque de phishing, a Check Point recomenda:

- Verificar que se está a utilizar um URL de um website válido. Para tal, em vez de clicar no link recebido por e-mail, pesquisar antes no Google pela página.

- Esteja atento a ofertas “especiais”. Desconfie de descontos desproporcionais.

- Seja cuidadoso com domínios parecidos, erros de ortografia em e-mails ou websites e remetentes desconhecidos.

Outros artigos interessantes:

Comentários