Investigadores da Check Point®, identificaram recentemente uma operação ativa nunca antes vista de ransomware, designada Pay2Key, que tem atacado organizações europeias e israelitas.

Informações a que a Check Point acedeu sugerem que os agentes por detrás da Pay2Key estão sediados no Irão. Na semana passada, a Check Point emitiu um alerta no qual se advertia para a rapidez dos ataques conduzidos pela Pay2Key que, em menos de 1 hora, é capaz de encriptar os dados das vítimas.

No momento, concluiu-se que os alvos eram maioritariamente empresas israelitas. Novas evidências apontam agora para a possibilidade destes ataques se terem direcionado já também a empresas europeias, sediadas, mais especificamente, em Itália.

É expectável, segundo investigadores da Check Point, que a cadeia de ataques escale globalmente.

“Follow the Money”

Quatro vítimas da Pay2Key decidiram pagar o resgate, dando aos investigadores da Check Point a possibilidade de identificar a localização do dinheiro.

Em colaboração com a Whitestream, uma empresa de inteligência blockchain, os investigadores da Check Point conseguiram rastrear sequências de transações de Bitcoin para uma criptomoeda iraniana designada Excoino.

O fluxo de transações começa com wallets encontradas em notas de resgate, seguindo para uma wallet intermediária e chegando, por fim, à wallet final, associada à Excoino.

A Excoino é uma entidade iraniana que fornece serviços de transação de criptomoeda em segurança destinados unicamente a cidadãos iranianos. O registo exige que o utilizador detenha um número de telefone iraniano válido e um código ID/Melli (کد ملی).

O câmbio requer ainda a cópia do documento de identificação para garantir a elegibilidade da troca. Seguindo estes dados, os investigadores da Check Point concluíram que os agentes maliciosos por detrás do Pay2Key são muito provavelmente cidadãos iranianos.

Uso de ataques de dupla-extorsão

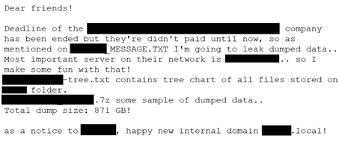

Os agentes maliciosos responsáveis pelo Pay2Key recorrem à dupla-extorsão, uma evolução recente do arsenal de ataque do ransomware. Segundo o modelo de dupla-extorsão, os atacantes não só encriptam os dados, exigindo, para o acesso, o pagamento de um resgate, como também ameaçam a sua divulgação pública, caso as suas exigências não sejam cumpridas.

Foi criado, inclusive, um website para divulgação dos dados das vítimas. Até agora, entre as vítimas do Pay2Key que não pagaram, constam três empresas israelitas. Os investigadores da Check Point preveem que o número de vítimas deste tipo de ataques aumente rapidamente fora de Israel.

Acredita-se que o ponto de entrada inicial de todas as intrusões seja assegurado, ineficazmente, por serviços RDP (Remote Desktop Protocol). Assim que se encontram dentro da rede da vítima, os atacantes configuram um dispositivo pivot que será utilizado como proxy para todas as comunicações entre computadores infetados com ransomware e servidores comand-and-control (C2) da Pay2Key.

Esta conduta permite que os agentes maliciosos não sejam detetados antes de encriptar todos os sistemas alcançáveis da rede, utilizando apenas um único dispositivo para comunicar com a sua própria infraestrutura.

Assim que termina a encriptação, notas de resgate são deixadas nos sistemas hackeados, com a Pay2Key a exigir, por norma, pagamentos entre 7 a 9 bitcoins (~$110K-$140K dólares).

“Estamos a ver um aumento global do número de ataques de ransomware, atacando-se desde hospitais a grandes corporações. A Pay2Key é uma operação de ransomware muito mais sofisticada e rápida em comparação com outras. Os ataques recentes da Pay2Key indiciam que um novo agente de ameaças se juntou à tendência de ataques de ransomware dirigidos. Todas as provas que temos atualmente sugerem que os agentes maliciosos por detrás desta nova cadeia de ransomware estão sediados no Irão. Estes agentes contruíram uma operação preocupante planeada para maximizar os danos e minimizar a deteção. Implementam mecanismos de rápida propagação, deixando partes significativas das redes das vítimas encriptadas, junto com uma nota de resgate, na qual ameaçam divulgar os dados corporativos roubados caso não seja pago o resgate. Até agora, os agentes maliciosos da Pay2Key têm cumprido as suas ameaças. Recomendamos vivamente todas as organizações a serem cautelosas, é esperado que a segmentação destes ataques se expanda para outras regiões do globo.”

Lotem Finkelsteen, Manager of Threat Intelligence da Check Point.

Como pode manter-se protegido?

Adotar estratégias de Patching

Sendo difícil estar a par de todas as atualizações de software, adotar uma abordagem mais ampla que combine a funcionalidade IPS (Intrusion Prevention Systems) com uma estratégia de patching

Adquira um IPS (Intrusion Prevention System)

Detetam ou previnem tentativas de exploração de falhas, ou vulnerabilidades presentes em sistemas, ou aplicações, protegendo a sua empresa das mais recentes ameaças.

As proteções IPS da Check Point no seu Next Generation Firewall são atualizadas automaticamente. Quer a vulnerabilidade tenha sido lançada há anos ou há minutos, a sua organização estará protegida.

Instale Anti-Ransomware

Uma solução Anti-Ransomware defende as organizações contra os mais sofisticados ataques de ransomware, recuperando, em segurança, dados encriptados, permitindo, assim, a continuidade e produtividade das empresas.

Adquira a solução SandBlast

Uma solução de segurança endpoint completa que identifica comportamentos típicos de ransomware, como a encriptação de ficheiros ou tentativas de comprometer sistemas operacionais de backup, e restaura automaticamente os ficheiros encriptados por ransomware.

Outros artigos interessantes:

- Denon AVR-X2800H: poupa 335€ no receptor que transforma a sala num cinema

- Trump T1 Ultra anunciado: a “genialidade” de vender telemóveis que não existem

- WhatsApp Premium: temas, ícones e mais chats fixados numa nova subscrição

via: Check Point