A Check Point Research (CPR) identificou o VoidLink, o primeiro caso documentado de um framework de malware altamente sofisticado desenvolvido quase integralmente por Inteligência Artificial. Sob a direção de um único atacante, o projeto alcançou um nível de maturidade técnica que, até à data, era exclusivo de grupos de cibercrime organizados ou operações de espionagem estatal. A descoberta assinala o início de uma era em que a IA atua como um multiplicador de capacidades ofensivas sem precedentes.

Sofisticação técnica e rapidez de execução

O VoidLink surpreendeu os investigadores pelo seu grau de eficiência e pela inclusão de tecnologias avançadas, tais como rootkits baseados em eBPF e LKM, bem como módulos para a exploração de ambientes cloud e de contentores.

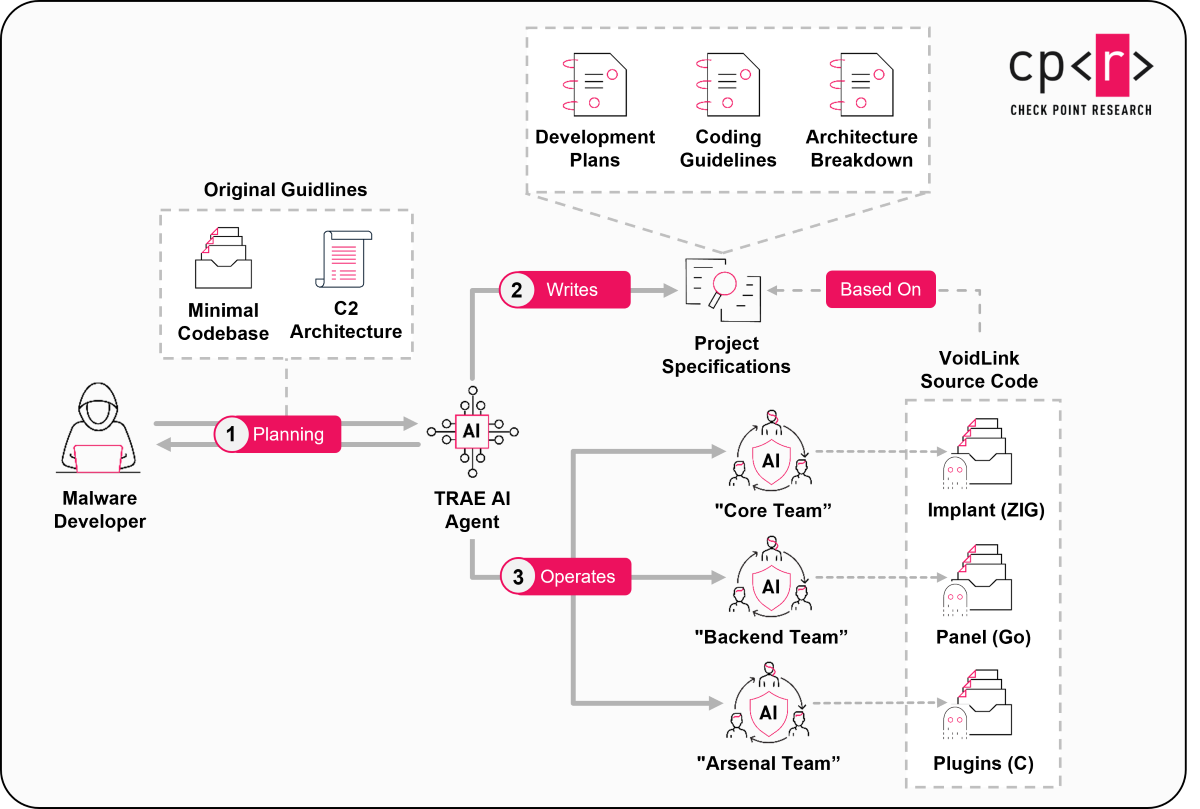

O aspeto mais alarmante reside na disparidade entre o planeamento e a execução real. A documentação recuperada revela que a IA utilizou uma metodologia de Spec Driven Development para estruturar o projeto.

| Fase do Projeto | Previsão Humana | Execução Real (IA) |

| Duração Total | 30 Semanas | Menos de 1 Semana |

| Volume de Código | Escrita Manual (Meses) | 88.000 Linhas |

| Equipas Necessárias | 3 Equipas Distintas | 1 Único Ator |

O segredo da IA: Spec Driven Development

A investigação permitiu identificar que a IA não se limitou a escrever código; ela definiu a própria estratégia de desenvolvimento. O sistema foi instruído a criar primeiro um plano detalhado, dividido em sprints, equipas virtuais e critérios técnicos de aceitação. Esta abordagem permitiu que o VoidLink evoluísse de um protótipo funcional para um framework modular completo em poucos dias, com uma infraestrutura de comando e controlo já ativa.

Um alerta para a defesa proativa

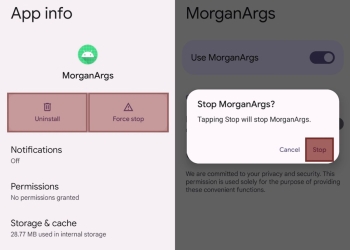

Segundo a Check Point Research, este caso demonstra que a IA normaliza ataques de elevada complexidade ao reduzir as barreiras de entrada para atores isolados. A identificação do VoidLink só foi possível devido a falhas raras de segurança operacional (OPSEC) do atacante, o que levanta a questão sobre quantos outros frameworks semelhantes podem estar a operar de forma invisível.

As organizações são agora instadas a adotar estratégias de segurança proativas, com visibilidade transversal sobre ambientes híbridos e cloud, para antecipar ameaças que evoluem a um ritmo impossível de acompanhar por métodos de defesa tradicionais.

Outros artigos interessantes: