Setembro e Outubro marcam o início do ano académico para milhões de estudantes. A pandemia do coronavírus obriga, contudo, a um regresso diferente, com muitos alunos a frequentar as aulas remotamente.

Investigadores da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), fornecedor líder global de soluções de cibersegurança, denunciaram um maior interesse por parte dos hackers em tópicos e domínios relacionados com a educação, investigação e regresso às aulas no decorrer dos últimos 3 meses.

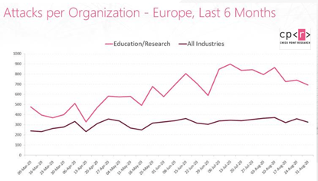

Segundo os investigadores da Check Point, esta tendência têm-se mantido, verificando-se um aumento dos ataques em diferentes regiões, localizadas nos EUA, Europa e Ásia, por meio de diferentes métodos e táticas.

Instituições europeias enfrentam um aumento do número de tentativas de divulgação de informação

Registou-se, na Europa, um aumento do número de ataques, com destaque para tentativas de divulgar informação. O número médio de ataques semanais por organização no setor académico entre Julho e Agosto aumentou em 24%, passando de 638 para 793 no decorrer dos últimos 2 meses.

Por outro lado, o aumento geral do número de ataques considerando todos os setores da Europa é de apenas 9%.

Recentemente, a Universidade de Newcastle no Reino Unido foi vítima de um ataque ransomware que afetou a sua rede e sistemas IT. O polo de ciências médicas da universidade foi obrigada a registar 1000 alunos manualmente. Oficiais da Universidade anunciaram que a recuperação levaria semanas.

“A pandemia do coronavirus não afetou apenas a implementação do teletrabalho, alterou também a forma como decorrem as aulas à distância. Estes números são surpreendentes e demonstram uma tendência clara e preocupante: os cibercriminosos consideram que os estudantes são alvos fáceis. Entre os ataques que se lhes dirigem incluem-se emails de phishing maliciosos, o chamado “Zoombombing e, até, ransomware”, alerta Omer Dembinsky, director de Data Intelligence na Check Point.

“O recente ciberataque em Newcastle é apenas um exemplo. Os cidadãos são sempre os mais vulneráveis quando falamos de cibersegurança, por isso é que na Check Point recomendamos que estudantes, pais e instituições sejam muito cuidadosos nos meses que estão por vir, uma vez que se prevê que os números piorem. Enquanto a formação à distância se mantiver, também os cibercriminosos permanecerão ativos”, conclui Dembinsky.

As melhores práticas para elevar a segurança endpoint

- Reduzir superfícies de ataque. Nos endpoints, certifique-se que está em pleno controlo dos periféricos, aplicações, tráfego de rede e os seus dados. É necessário encriptar os dados em movimento, em repouso e em utilização. É também importante que se fortaleçam as políticas de cibersegurança nas empresas.

- Prevenir em primeiro lugar. Bloqueie, primeiramente, os ataques que conhece utilizando o anti-malware e reputação do endpoint. Depois, passe à prevenção dos ataques que desconhece. Para impedir exploits, recorra a tecnologia anti-exploit para prevenir ataques drive-by e proteger as suas aplicações. Finalmente, pode ainda inibir erros de utilizador ao implementar tecnologia contra phishing que bloqueie sites de phishing, previna a reutilização de credenciais e detete palavras-passe comprometedoras.

- Proteção Runtime: A tecnologia anti-ransomware permite detetar sinais de ransomware, revelando mutações de processamento de famílias malware conhecidas e desconhecidas utilizando análise comportamental e regras genéricas.

- Conter e remediar. Contenha os ataques e controle os danos ao detetar e bloquear tráfego de comando e controlo e previna o movimento lateral do malware ao isolar máquinas infetadas. Posteriormente, remedei e esterilize o seu ambiente ao restaurar e isolar os ficheiros encriptados, remover processos e limpar toda a cadeia de ataque.

- Compreenda e responda. É importante fazer a triagem de eventos rapidamente, compreender toda a natureza do ataque, e imunizar outras superfícies ao partilhar informações relativas ao Indicador de Compromissos (IoC) e Indicador de Ataque (IoA).

Os gráficos e estatísticas utililizadas neste artigo têm por base dados detetados pela tecnologia Threat Prevention da Check Point, armazenadas e analisadas durante os últimos meses pela ThreatCloud.

A Threat Cloud fornece inteligência em tempo-real derivada de centenas de milhões de sensores de todo o mundo, pelas redes, endpoints e dispositivos móveis. A inteligência é enriquecida com mecanismos baseados em Inteligência Artificial e dados de investigação da Check Point Research.

Outros artigos interessantes:

Comentários