A HP divulgou o seu mais recente Relatório de Análise de Ameaças, que identifica uma campanha de ciberataques que utiliza sites de viagens falsos para enganar utilizadores durante a reserva das suas férias. A investigação da equipa HP Wolf Security detalha como os atacantes exploram a chamada “fadiga do clique” para distribuir software malicioso.

O relatório detalha uma campanha, detetada no primeiro trimestre de 2025 e ainda ativa, que se aproveita do pico da época de reservas para as férias de verão. Os cibercriminosos criaram domínios que imitam plataformas de reservas conhecidas, como a booking.com, para levar as vítimas a instalar um trojan de acesso remoto (RAT) que dá controlo total sobre o dispositivo.

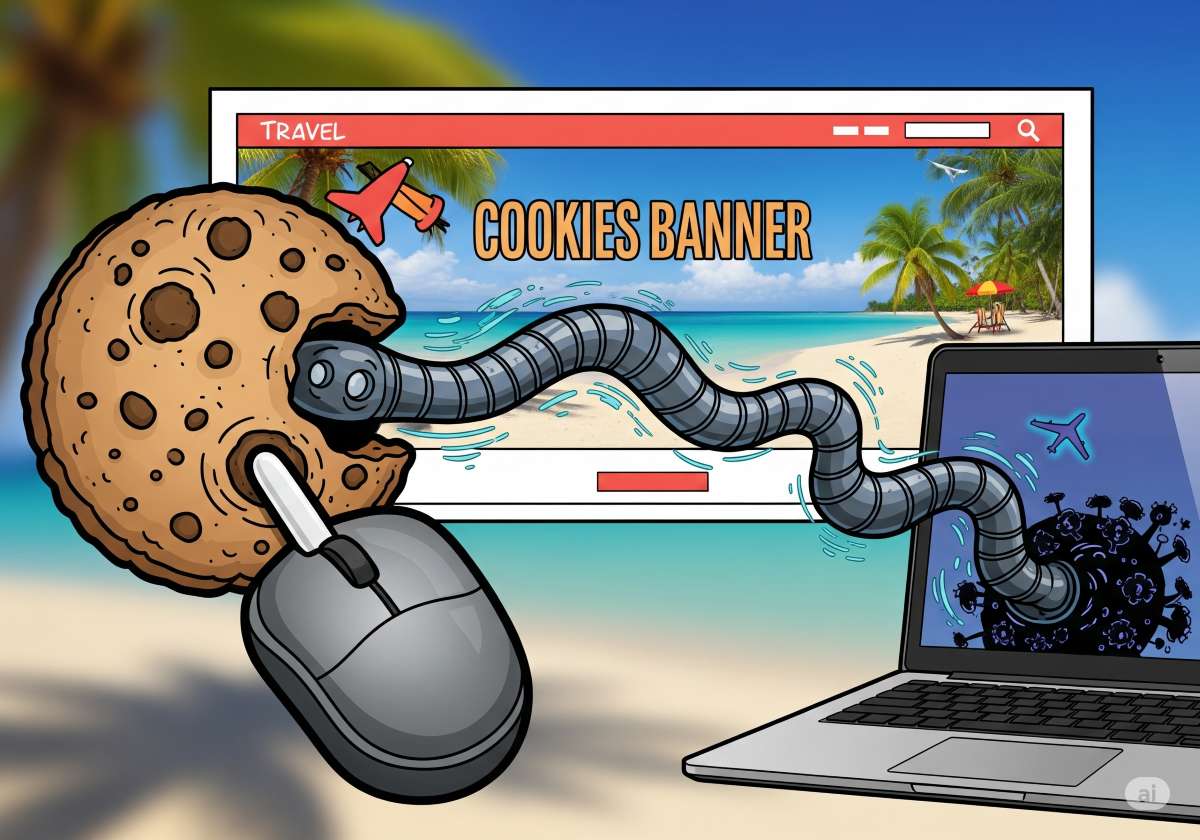

O engano dos banners de cookies maliciosos

A tática de ataque explora um comportamento comum dos utilizadores da internet. Os sites de viagens falsos apresentam o seu conteúdo desfocado e exibem de forma proeminente um banner de cookies que, ao ser aceite, não gere preferências de privacidade, mas despoleta o download de um ficheiro JavaScript malicioso. A execução deste ficheiro instala o malware XWorm, que permite aos atacantes aceder a ficheiros, webcam, microfone e desativar ferramentas de segurança.

“Desde a introdução de regulamentos como o RGPD, os avisos de cookies tornaram-se tão normalizados que a maioria dos utilizadores adquiriu o hábito de clicar primeiro e pensar depois“, comenta Patrick Schläpfer, investigador principal de ameaças do HP Security Lab. “Ao imitar a aparência de um site de reservas, os atacantes não precisam de técnicas avançadas, basta um aviso na hora certa e o instinto do utilizador de clicar.“

Outras técnicas de ataque reveladas no relatório

A análise da HP Wolf Security, baseada em dados de milhões de terminais, identificou outras táticas que os cibercriminosos estão a utilizar para contornar as defesas:

- Ficheiros disfarçados: Os atacantes estão a usar ficheiros de biblioteca do Windows para esconder malware, fazendo-os passar por ficheiros PDF dentro de pastas com nomes familiares como “Documentos”.

- Armadilhas em PowerPoint: Um ficheiro PowerPoint malicioso simula a abertura de uma pasta. Quando o utilizador tenta fechar a apresentação, aciona inadvertidamente o download de um payload malicioso.

- Ficheiros Microsoft Installer (MSI): Este tipo de ficheiro tornou-se num dos principais vetores para a distribuição de malware, impulsionado por campanhas como a ChromeLoader. Os atacantes usam certificados de assinatura de código válidos para que os ficheiros pareçam confiáveis.

A importância de isolar ameaças

Segundo a HP, estas táticas exploram momentos de rotina e a crescente insensibilidade dos utilizadores a pop-ups e pedidos de permissão. O Dr. Ian Pratt, Diretor Global de Segurança para Sistemas Pessoais da HP, defende que a melhor abordagem é a isolação de atividades de alto risco.

A tecnologia HP Wolf Security funciona com base neste princípio, executando tarefas como a abertura de anexos ou o clique em ligações dentro de contentores seguros, o que impede que o malware afete o dispositivo.

Conclusão

O mais recente relatório da HP Wolf Security demonstra que os cibercriminosos continuam a ter sucesso com táticas de engenharia social relativamente simples, mas eficazes.

A campanha que utiliza banners de cookies maliciosos em sites de viagens falsos é um exemplo claro de como um comportamento rotineiro pode ser explorado para fins nefastos.

As conclusões reforçam a necessidade de vigilância por parte dos utilizadores e a importância de soluções de segurança que isolem as ameaças, protegendo os sistemas mesmo quando o fator humano falha.

Para mais informaçõse, visite o Blog de Pesquisa de Ameaças da HP

Outros artigos interessantes: