A explosão de credenciais expostas representa uma das maiores ameaças cibernéticas enfrentadas pelas organizações atualmente. Os dados mais recentes revelam um cenário preocupante que exige ação imediata dos responsáveis pela segurança empresarial.

Este crescimento exponencial não reflete apenas uma estatística alarmante, mas uma realidade que coloca em risco dados sensíveis, propriedade intelectual e a continuidade operacional de empresas em todo o mundo. Compreender esta ameaça e implementar estratégias defensivas eficazes tornou-se uma prioridade absoluta para qualquer organização.

O cenário atual das credenciais comprometidas

Os especialistas da Check Point External Risk Management ( (anteriormente conhecido como Cyberint) documentaram um aumento de 160% nas credenciais expostas durante 2025, comparativamente ao ano anterior. Esta escalada representa muito mais que números — constitui uma ameaça direta à integridade dos sistemas empresariais.

A dimensão do problema torna-se evidente quando analisamos que, apenas num mês de 2024, foram reportados 14.000 casos de credenciais de funcionários comprometidas, mesmo quando as organizações seguiam políticas internas rigorosas de gestão de passwords. Estes dados demonstram que as medidas tradicionais de proteção já não são suficientes.

O tempo médio para remediar credenciais expostas em repositórios GitHub atinge os 94 dias, criando uma janela de vulnerabilidade considerável para que os atacantes explorem contas e acedam a informações confidenciais.

Os principais métodos de roubo de credenciais

Invasão de bases de dados

Os cibercriminosos exploram vulnerabilidades de software, comprometem contas administrativas ou executam ataques de injeção SQL para extrair informações de login diretamente dos servidores organizacionais.

Campanhas de phishing sofisticadas

- Email phishing: Mensagens fraudulentas que imitam comunicações legítimas

- Vishing: Chamadas telefónicas enganadoras para obter credenciais

- Smishing: Mensagens SMS fraudulentas direcionadas

Malware especializado

- Infostealers: Programas que extraem credenciais armazenadas

- Keyloggers: Software que regista tudo o que é digitado

- Spyware avançado: Captura de ecrã e interceção de dados em trânsito

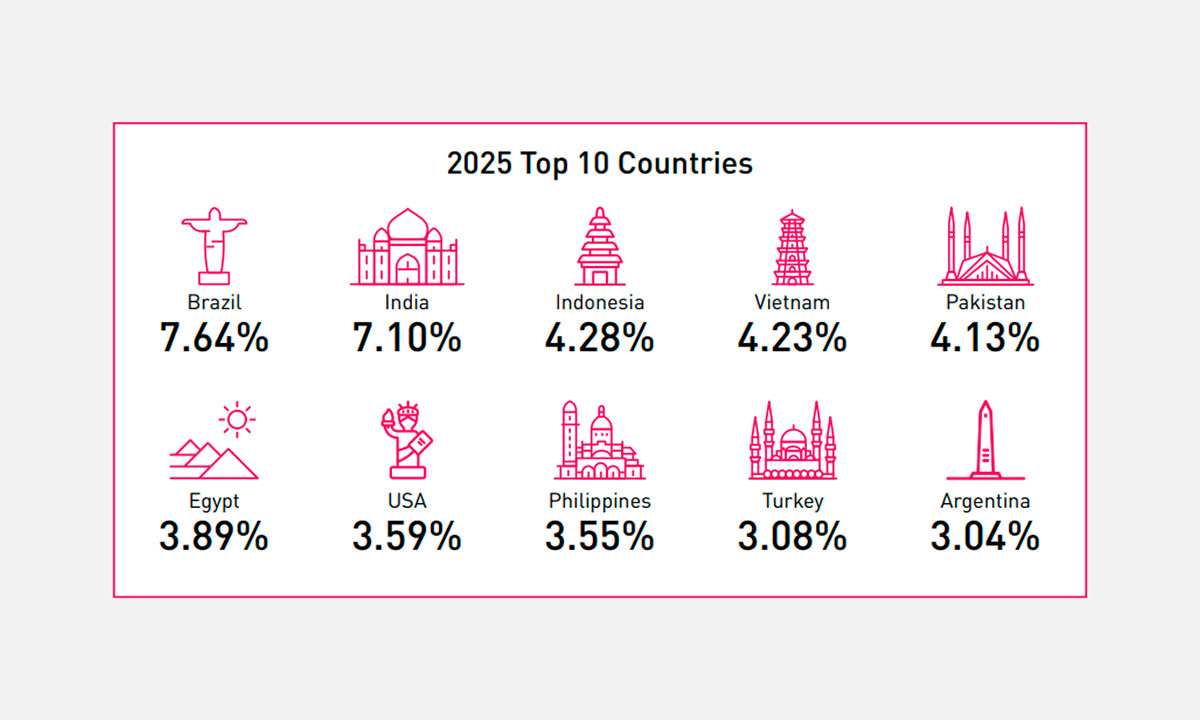

Geografia dos ataques: países mais visados

Os dados revelam que os países mais populosos lideram naturalmente as estatísticas de ataques. Contudo, nações como Vietname, Paquistão e Turquia surgem no top 10 global, demonstrando o seu crescente peso digital e respetiva vulnerabilidade cibernética.

A presença constante dos Estados Unidos no topo da lista reflete não apenas a sua dimensão, mas também o seu papel como centro global de negócios, tornando-se um alvo prioritário para os cibercriminosos.

O mercado negro das credenciais

Após o roubo, as credenciais são compiladas em “combo-lists” e comercializadas em fóruns da web profunda e obscura. Estes mercados digitais ilícitos funcionam como verdadeiras bolsas de valores do crime cibernético, onde:

- Agentes de ameaça adquirem dados para ataques de comprometimento de contas (ATO)

- Informações são utilizadas para campanhas de engenharia social

- Credenciais alimentam ataques automatizados contra múltiplas organizações

Estratégias de defesa multicamada

Controlos de acesso fundamentais

- Gestão rigorosa de passwords com atualizações regulares

- Autenticação multifator (MFA) como barreira adicional

- Single Sign-On (SSO) para reduzir pontos de exposição

- Limitação de tentativas de login contra ataques de força bruta

Formação e consciencialização

- Treino anti-phishing para colaboradores

- Simulações regulares de ataques

- Políticas claras de segurança digital

Infraestrutura de segurança

- Sistemas de deteção de intrusões

- Firewalls de nova geração

- Bloqueio proativo de sites maliciosos

- Implementação do Princípio do Menor Privilégio (PoLP)

Deteção proativa: a vantagem competitiva

Monitorização contínua

A deteção precoce de credenciais expostas oferece uma vantagem crucial, considerando que os atacantes nem sempre utilizam os dados imediatamente. Métodos eficazes incluem:

- Vigilância de fóruns especializados na dark web

- Análise de logs de prova publicados pelos criminosos

- Correlação de dados para identificar organizações comprometidas

Integração tecnológica

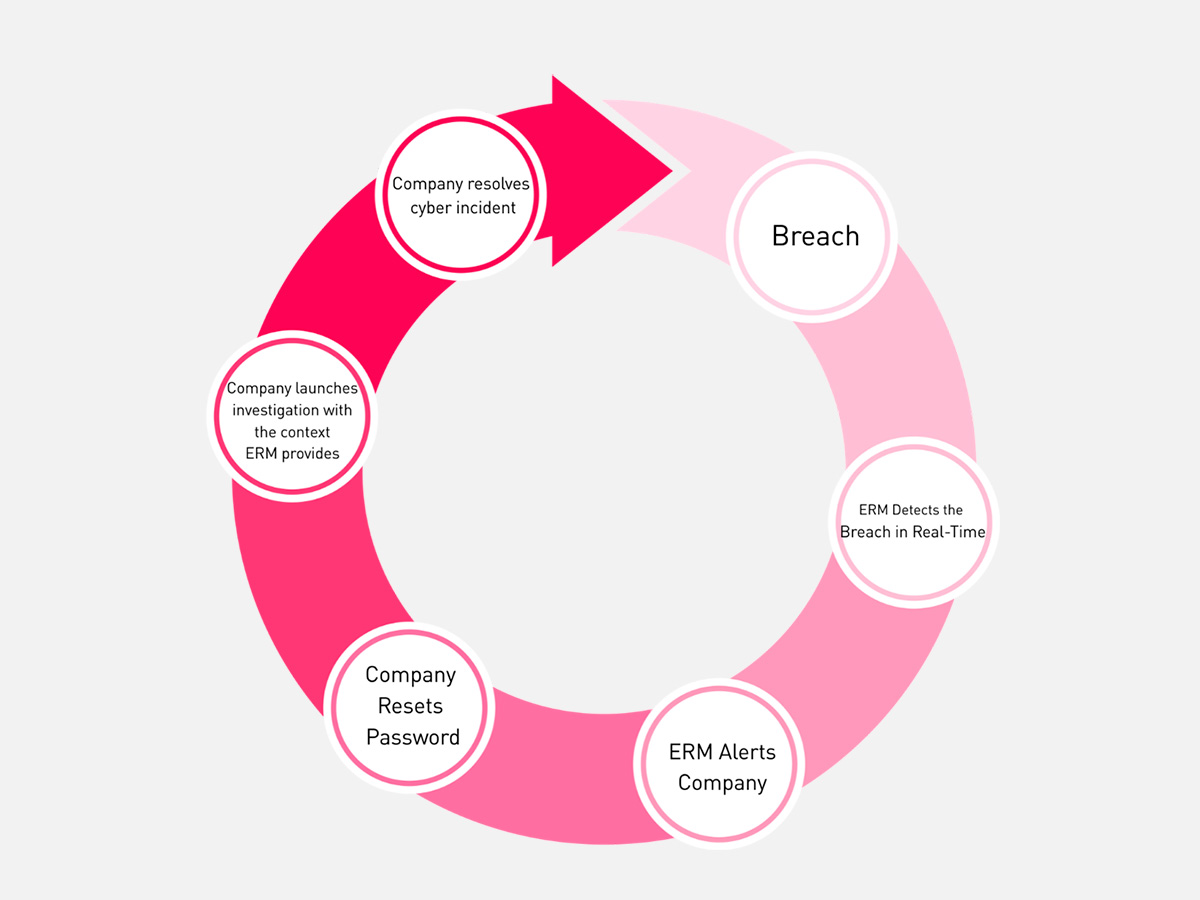

Soluções como o Check Point External Risk Management permitem:

- Monitorização automatizada da dark web

- Integração com ferramentas SIEM e SOAR

- Notificações em tempo real de ameaças detetadas

- Respostas automáticas, incluindo reset forçado de passwords

FAQs – Perguntas Frequentes

Como as empresas podem detetar se as suas credenciais foram expostas?

Através de soluções especializadas que monitorizam fóruns da dark web, analisam logs de ataques e correlacionam dados para identificar compromissos organizacionais específicos.

A autenticação multifator é suficiente para prevenir ataques?

Embora o MFA adicione uma camada crucial de segurança, não é infalível. Os atacantes continuam a desenvolver métodos para contornar estas proteções, exigindo uma abordagem de segurança multicamada.

Qual o impacto de dispositivos pessoais na segurança corporativa?

46% dos dispositivos associados a credenciais corporativas expostas não possuem monitorização de endpoint, criando pontos cegos significativos na segurança organizacional quando funcionários acedem a contas empresariais através de equipamentos pessoais.

Conclusão

O aumento exponencial de credenciais expostas em 2025, relatado pela Check Point, representa um ponto de inflexão na cibersegurança empresarial.

As organizações que não implementarem estratégias defensivas robustas e monitorização proativa enfrentam riscos substanciais de comprometimento de dados e violações de segurança.

A combinação de tecnologias avançadas de deteção, formação contínua de colaboradores e políticas de segurança rigorosas constitui a única resposta eficaz a esta ameaça crescente.

Outros artigos interessantes: