Uma investigação conduzida pelo Grupo de Investigação de Vulnerabilidades e Malware, da Check Point, revelou que os Ficheiros de Ajuda da Microsoft estão a ser utilizados pelos cibercriminosos para distribuir códigos maliciosos. Além disso, os especialista de segurança destacam o facto (fato) da grande maioria dos programas antivírus não serem capazes de detectar os malwares escondidos nesses ficheiros.

Segundo Oded Vanunu, responsável pelo Grupo de Investigação da Check Point, “Os ficheiros CHM são normalmente usados como software documental e como ajuda tutorial. Já que o seu uso é muito comum, também é pouco provável que os utilizadores suspeitem desta ajuda online”.

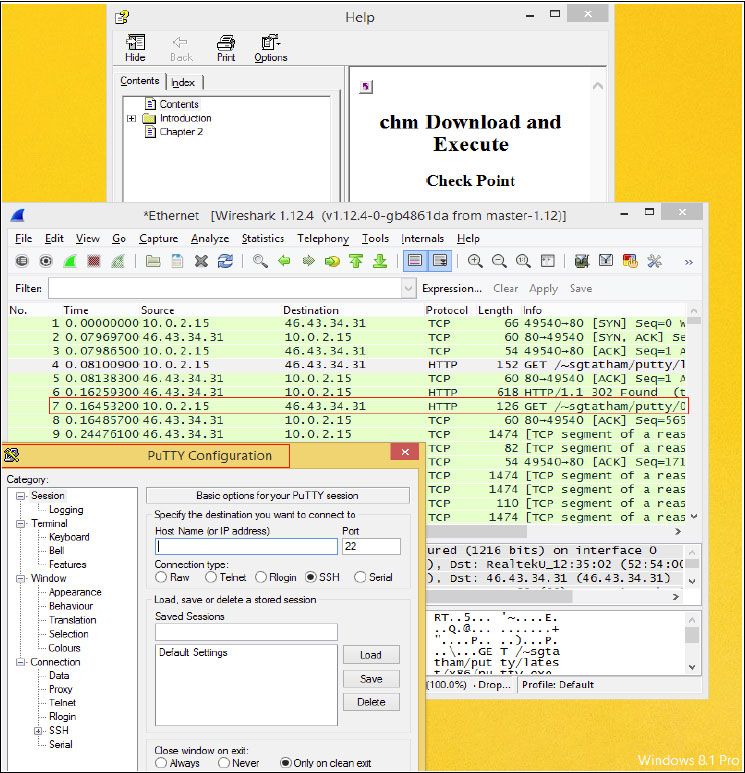

O Microsoft Compiled HTML Help é um formato de ajuda proprietário que consiste numa colecção de páginas HTML, assim como numa série de ferramentas de indexação e navegação. Estes ficheiros são comprimidos e instalados num formato binário com a extensão CHM (HTML compilado). Os investigadores descobriram que os ficheiros CHM se podem utilizar para executar código malicioso num computador que funcione com Microsoft Windows Vista ou superior.

De acordo com a investigação, quando um utilizador arranca um ficheiro de ajuda da Microsoft infectado, inicia-se um pedido de descarga e execução da peça de malware. Nas amostras capturadas, a carga maliciosa tinha o nome de PuTTY, um cliente de rede muito popular que suporta protocolos SSH e Telnet, e que permite ligações remotas. Ou seja, os cibercriminosos estão a mascarar o malware, fazendo-o passar o mais despercebido possível.

“Depois de analisar a amostra do malware, descobrimos que a carga útil só era detectada por um pequeníssimo número de antivírus (3 em 35)”, destaca Vanunu. Não obstante, o mais preocupante é que os investigadores detectaram também que era possível manipular a carga para torna-la completamente invisível aos produtos de segurança, o que o torna num método altamente perigoso.

O Grupo de Investigação da Check Point descobriu que os cibercriminosos que estão por detrás desta técnica utilizam, para a propagação do malware, campanhas de ataque através das redes sociais e do spam. Os atacantes podem preparar mensagens credíveis, que promovem versões ou programas muito conhecidos e cujos ficheiros documentais estão comprometidos.

“A título de teste, fomos capazes de eliminar o malware URL directamente da amostra e substituí-lo por uma descarga inofensiva do programa putty.exe. Com algumas modificações adicionais, conseguimos uma amostra com uma taxa de detecção zero por parte de produtos antivírus actualizados. Este caso é apenas mais um exemplo de como os cibercriminosos utilizam uma grande variedade de técnicas para conseguir iludir o radar da detecção antivírus”, conclui Vanunu.

Os investigadores da Check Point anunciaram há poucos dias através de um post no seu blogue esta via de infecção.

Comentários