A Fortinet, através da sua equipa da FortiMail IR, identificou e analisou recentes campanhas de Email Multicamadas com alvos geográficos específicos, incluindo Portugal, Espanha e Itália.

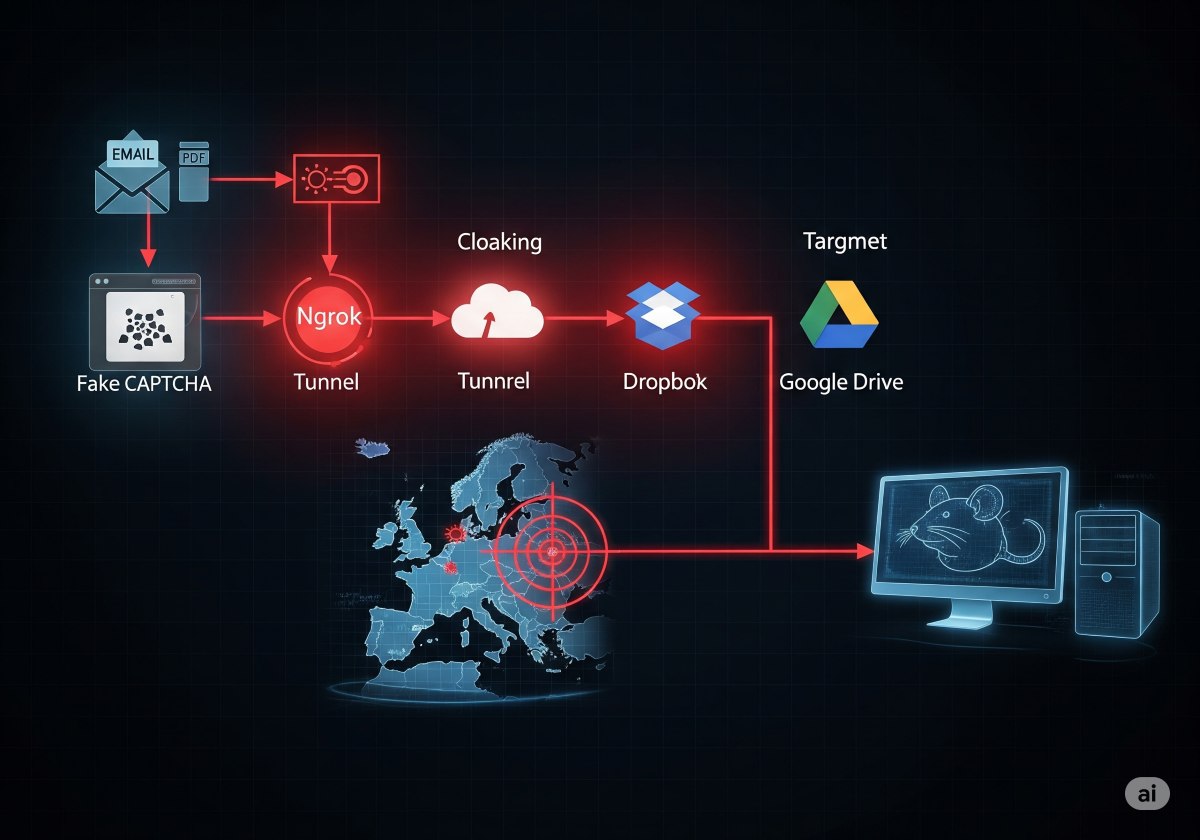

A análise da empresa revela uma sofisticação tática crescente, caracterizada pela exploração de serviços de cloud legítimos (Dropbox, Google Drive) e pelo uso de ferramentas de tunelamento (Ngrok) para evasão de mecanismos de segurança e entrega de uma carga útil maliciosa.

A eficácia desta campanha reside na combinação de múltiplas táticas: engenharia social para o engodo inicial, evasão de filtros de segurança de email e targeting geográfico preciso. A Fortinet “dissecou” a cadeia de infeção e detalha as TTPs (técnicas, táticas e procedimentos) utilizadas pelos agentes da ameaça, desde o vetor de entrada até à fase de exfiltração de dados.

Fatura em PDF leva à Propagação de Malware

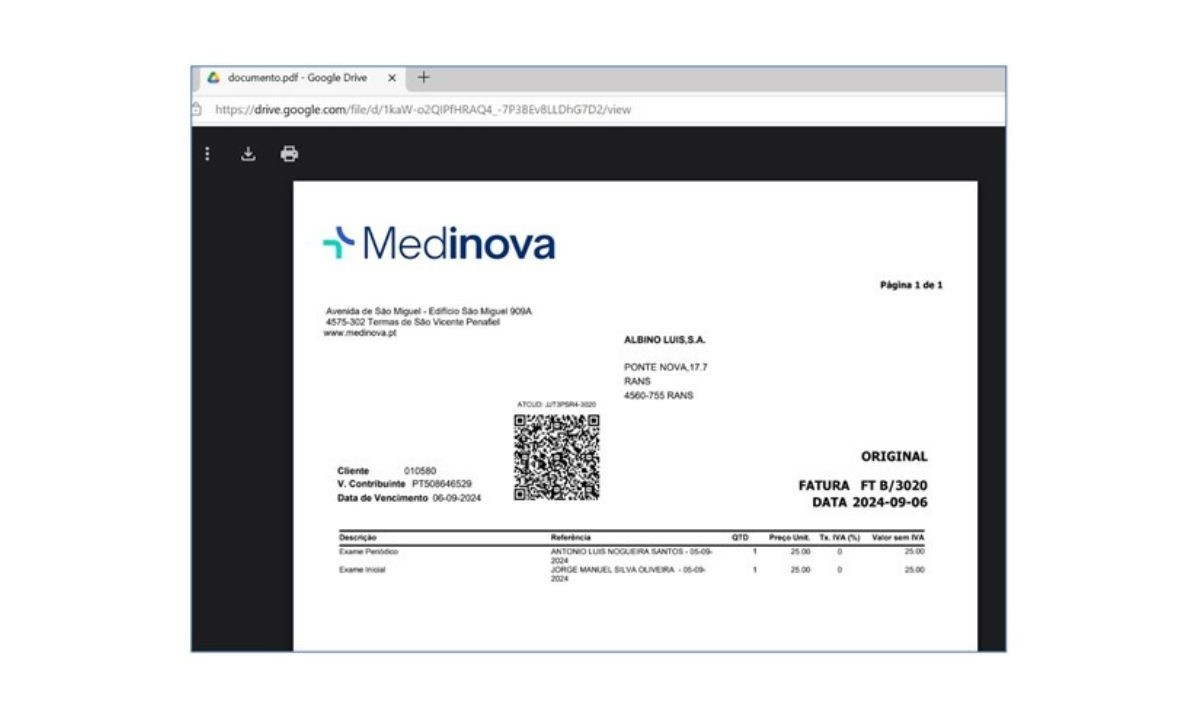

O vetor de ataque inicial é um email que explora práticas de engenharia social. A mensagem, com um assunto que denota urgência (ex: verificação de faturas), é enviada a partir de um domínio com uma política SPF (Sender Policy Framework) corretamente configurada, o que lhe confere um elevado grau de legitimidade perante os filtros de segurança perimetral.

O anexo é um documento PDF que não contém a carga útil direta. Em vez disso, funciona como um redirector: alega um erro de visualização e instrui a vítima a clicar num botão embebido. Este botão aciona o download de um ficheiro HTML local, que por sua vez simula uma verificação CAPTCHA. Este passo serve para quebrar a cadeia de análise de ferramentas de segurança automatizadas e para induzir o utilizador a prosseguir para a fase seguinte da infeção.

Uso de Geofencing e Infraestrutura Legítima

Após a interação com o falso CAPTCHA, o utilizador é redirecionado para um URL gerado dinamicamente através do Ngrok. Os atacantes utilizam esta ferramenta para ofuscar a origem da infraestrutura de comando e controlo (C2) e para implementar um mecanismo de geofencing.

Apenas os pedidos provenientes de endereços IP localizados nos países-alvo (Portugal, Espanha, Itália) recebem o redirecionamento para a carga útil. Pedidos de outras localizações são encaminhados para páginas inofensivas para evitar a deteção por parte de investigadores de segurança.

A carga útil final, um ficheiro JAR (ex: “FA-43-03-2025.jar”), é alojada em serviços de partilha de ficheiros como o MediaFire ou o Google Drive. Esta tática visa contornar a reputação de domínios e aumentar a taxa de sucesso do download.

O ficheiro JAR corresponde ao “Ratty”, um troiano de acesso remoto (RAT) com capacidades para executar captura de ecrã, registo de teclas (keylogging) e exfiltração de dados sensíveis.

Em Portugal, foi observada a personificação de entidades do setor da saúde para aumentar a credibilidade do engodo.

Notas finais

A análise desta campanha evidencia a necessidade de uma estratégia de ciberdefesa em profundidade. As organizações devem implementar controlos de segurança que vão além da simples filtragem de email.

A Fortinet recomenda o reforço de soluções de deteção e resposta em endpoints (EDR), o uso de sandboxing para análise de anexos e a implementação de programas contínuos de formação e simulação de phishing para capacitar os colaboradores a identificar e reportar ameaças multicamadas.

Outros artigos interessantes: