A Equipa de Investigação e Análise Global (GReAT) da Kaspersky revelou, esta segunda-feira, a descoberta de duas novas campanhas do grupo APT BlueNoroff. As operações, denominadas GhostCall e GhostHire, utilizam táticas de engenharia social sofisticadas para atacar organizações do ecossistema Web3 e de criptomoedas.

O BlueNoroff, uma célula do grupo Lazarus ligada à Coreia do Norte, usa malware personalizado e uma infraestrutura de comando e controlo partilhada. As campanhas, ativas desde pelo menos abril de 2025, afetam sistemas macOS e Windows em várias regiões, incluindo Europa e Ásia.

A campanha GhostCall e as reuniões falsas no Zoom e Teams

A campanha GhostCall foca-se em dispositivos macOS e começa com um elaborado ataque de engenharia social. Os atacantes contactam as vítimas via Telegram, fazendo-se passar por investidores de capital de risco, por vezes usando contas comprometidas de empresários reais para simular propostas de investimento.

As vítimas são então direcionadas para reuniões falsas em páginas de phishing que imitam o Zoom ou o Microsoft Teams. Durante a chamada, é-lhes pedido que façam uma “atualização” para corrigir uma suposta falha de áudio, o que descarrega o script malicioso.

“Esta campanha baseou-se num engano cuidadosamente orquestrado”, afirma Sojun Ryu, investigador da Kaspersky GReAT. A equipa descobriu que os atacantes “reproduziam vídeos de vítimas anteriores durante as reuniões falsas para dar realismo à chamada e manipular novos alvos”.

Os atacantes implementaram sete cadeias de execução para distribuir payloads personalizados, incluindo ladrões de criptomoedas, de credenciais de browser e ferramentas para roubar credenciais do Telegram.

A campanha GhostHire e o teste técnico

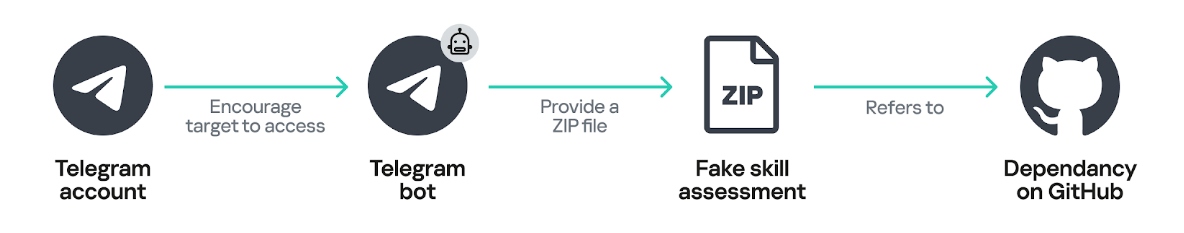

Na campanha GhostHire, o grupo APT adota a persona de recrutador para abordar programadores da área de blockchain. O engodo consiste num falso processo de seleção, onde a vítima é induzida a executar um repositório GitHub infetado, apresentado como um teste de avaliação técnica.

Embora o foco seja diferente, o GhostHire partilha a infraestrutura e as ferramentas do GhostCall. Após o contacto inicial, a vítima é adicionada a um bot do Telegram que envia um ficheiro ZIP ou um link para o GitHub, instalando malware adaptado ao sistema operativo da vítima.

Aceleração por IA generativa

A Kaspersky reporta que o BlueNoroff incorporou IA generativa para acelerar o desenvolvimento de malware e aperfeiçoar as suas técnicas. Esta abordagem permite ao grupo expandir as suas operações com maior eficácia, aumentando a complexidade e a escala dos ataques.

“A estratégia deste agente evoluiu para além do roubo de criptomoedas ou credenciais de browser. O uso de IA generativa acelerou esta mudança”, acrescenta Omar Amin, investigador sénior da Kaspersky GReAT. Segundo o analista, esta capacidade permite multiplicar o alcance dos ataques.

Conclusão

As campanhas GhostCall e GhostHire demonstram uma evolução significativa nas táticas do BlueNoroff. O grupo combina engenharia social altamente personalizada com a utilização de IA generativa para otimizar o desenvolvimento de malware, focando-se no lucrativo setor Web3 com uma eficácia crescente.

O relatório completo, juntamente com os indicadores de comprometimento (IoC), está disponível em Securelist.com

Outros artigos interessantes: