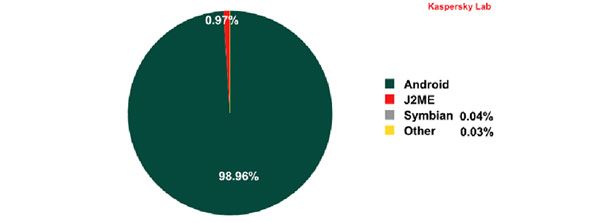

99% do malware móvel detectado em 2012 destinava-se ao Android

A Kaspersky Lab apresenta o seu Relatório de Malware Móvel em 2012,um ano em que o Android centrou toda a atenção dos criadores de vírus. Cumpriram-se, ainda, os pronósticos da Kaspersky sobre o desenvolvimento das ameaças móveis em 2012, que um ano antes já avisava sobre o futuro protagonismo assumido pela criação de botnets, bem como sobre os ataques contra alvos específicos através de malware e, ainda, sobre o crescimento da “espionagem” móvel.

- Os Trojans SMS, os módulos publicitários e os exploits para obter privilégios de rooting no smartphone foram os objectos mais propagados e detectados em 2012

- Aumentam os programas maliciosos nas lojas oficiais de aplicações, sobretudo no Google Play

- Pela primeira vez, foi detectado software malicioso para iOS na APP Store

- As primeiras botnets para dispositivos móveis apareceram também durante 2012

Programas nocivos para Android

Em 2012, os esforços dos cibercriminosos concentraram-se sobretudo na criação de programas maliciosos para Android. Isto conduziu ao crescimento tanto qualitativo como quantitativo do malware móvel para esta plataforma – 99% do malware móvel detectado destinava-se à plataforma Android.

Os programas maliciosos mais propagados e detectados nos smartphones podem ser divididos em 3 grupos principais: Trojans SMS, módulos publicitários e exploits para obter direitos de rooting no smartphone

Malware nas lojas oficiais de aplicações, sobretudo no Google Play

Apesar de o Google ter implementado o módulo Google Bouncer, que efectua a análise automática a todas as novas aplicações no Google Play, não há mudanças substanciais na média de incidentes. Um dos incidentes mais importantes foi o programa malicioso Dougalek, cujas cópias foram descarregadas por dezenas de milhares de utilizadores (sobretudo do Japão). Isto provocou uma das maiores fugas de informação pessoal em utilizadores de dispositivos móveis de sempre.

Destaque também para o primeiro caso de detecção de software malicioso para iOS na App Store. No início de Julho, foi descoberta uma aplicação suspeita chamada “Find and Call”, tanto na App Store como no Android Market. Ao descarregar e instalar este programa, o utilizador era confrontado com uma solicitação de registo, que lhe pedia a introdução do seu endereço de email e número de telefone. Após o registo, os dados introduzidos e a lista de contactos telefónicos eram enviados para um servidor remoto que utilizava os números de telefone roubados para enviar mensagens de spam.

As primeiras botnets móveis

O primeiro sintoma do aparecimento de botnets nos dispositivos móveis foi a descoberta no princípio do ano da botnet IRC para Android “Foncy”, que funcionava em conjunto com o Trojan SMS do mesmo nome. Era precisamente a bot IRC quem podia tomar o controlo do smartphone após a infecção. De facto, todos os smartphones infectados pela bot IRC Foncy constituíam uma verdadeira botnet e estavam preparados para executar praticamente qualquer ordem que o seu “dono” lhes indicasse.

Os criadores de vírus chineses conseguiram criar uma botnet com 10.000 a 30.000 dispositivos activos, mas o total dos smartphones infectados atingia várias centenas de milhares. A base desta botnet era o backdoor RootSmart, que tem várias funções de controlo remoto de dispositivos Android. Para propagar o RootSmart, os cibercriminosos usaram um truque conhecido e eficaz: empacotaram um programa legítimo e puseram-no no lugar de uma popular loja chinesa extra-oficial de aplicações para Android. Como resultado, os utilizadores que descarregavam o programa, que supostamente servia para configurar o telefone, recebiam juntamente com ele um backdoor que agregava os seus dispositivos à botnet.

As dimensões da infecção causada pelo RootSmart permitiram aos cibercriminosos converter em lucro económico a rede criada com os telefones infectados. Para este fim escolheram o método mais popular entre os cibercriminosos móveis: o envio de mensagens SMS de valor acrescentado para números curtos. Os criminosos usavam os números mais baratos para que as vítimas não dessem conta das suas perdas e permanecessem, assim, expostas durante o maior período de tempo possível. O controlo total que obtinham sobre os dispositivos móveis dava-lhes, desta forma, a possibilidade de ocultar por um longo período de tempo a presença do programa malicioso e aproveitar para roubar mais dinheiro.

Ataques contra alvos específicos através de malware móvel

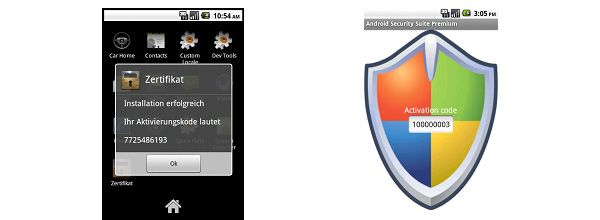

Em 2012 foram usados novos programas maliciosos para sistemas operativos (não só Android) em ataques contra alvos específicos. Um bom exemplo destes ataques foram os lançados com recurso ao ZitMo e ao SpitMo (Zeus e SpyEye-in-the-Mobile). Novas versões do ZitMo e SpitMo apareciam com regularidade, tanto para Android como para outros sistemas operativos. Os criadores de vírus continuam a usar os mesmos métodos de camuflagem há já dois anos: ou os disfarçam de “certificados de segurança”, ou fazem-nos passar por software de protecção para smartphones.

Apesar de os sistemas operativos diferentes do Android não serem tão populares, em 2012 também apareceram novas versões do ZitMo para Blackberry.

Espionagem através de malware móvel

O roubo de dados dos telefones móveis, o rastreamento de pessoas através do seu smartphone e serviços de geolocalização tornaram-se num fenómeno amplamente difundido. O volume dos programas maliciosos que, pelo seu comportamento, são considerados Trojans-espiões ou backdoors aumentou de forma considerável. Também vale a pena destacar o crescente número de aplicações comerciais de monitorização, que por vezes são difíceis de diferenciar dos programas maliciosos.

O exemplo mais claro de espionagem com o recurso a programas maliciosos móveis foi o incidente do módulo publicitário FinSpy, um programa que tem funcionalidades de Trojan-espião, capaz de fazer o rastreamento de quase todas as actividades dos utilizadores do equipamento infectado, como seguir o seu paradeiro, fazer telefonemas em segredo e enviar informação pessoal para servidores remotos.

Relatório completo (em inglês):

Comentários