A internet ficou a passo de caracol depois da Spamhaus ter sido bombardeada por 300 GB de tráfego por segundo. Mas será que ataques como este podem ser evitados? Parece que o organismo de engenharia dedicada à promoção de standards na área de redes (IETF) desenvolveu um conjunto de medidas para prevenir ataques Distributed Denial-of-Service (DDoS). Mas porque é que estas boas práticas não são actualmente aplicadas?

Há quase 13 anos atrás, a instituição, constituída por um batalhão de engenheiros que inventaram e continuam a defender a Internet (IETF), publicou um documento denominado BCP38, que descreveu maneiras de impedir as formas mais comuns de ataques DDoS. O BCP38, abreviação de “Best Current Practices n º 38” (melhores prática correntes), foi publicado logo após os ataques de DDoS em Fevereiro de 2000 que debilitaram serviços de internet como a eBay, Amazon e Yahoo.

Se essas orientações que basicamente proíbem forjar endereços de Internet fossem amplamente adoptadas pelas empresas, universidades e agências governamentais, ataques em larga escala como o que visou esta semana a Spamhaus teriam sido evitados.

O documento BCP38 define como os provedores de serviços na internet podem detectar e ignorar o tipo de endereços de Internet forjados que foram usados no ataque DDoS desta semana. Desde a sua publicação, porém, a adopção tem sido bastante tímida.

Mas se existe uma solução eficaz para prevenir DdoS porque não é adoptada em grande escala?

Em primeiro lugar, o Hardware (equipamentos informáticos) precisam de ser actualizados. Funcionários e clientes precisam de ser treinados. E finalmente, equipamentos de rede, como os routers precisam de ser reconfigurados. Por outras palavras, para a maioria dos fornecedores de infraestruturas web, os custos excedem os benefícios.

O BCP38 é projectado para verificar, se alguém que se está a identificar como estando localizado em um certo local da Internet, na verdade está mesmo lá. Para perceber utilizamos uma analogia de correios: se estiver a enviar uma carta de São Paulo, pode estabelecer uma regra que refira que o seu recibo de devolução tem de ostentar um endereço válido dessa mesma área. Ou seja neste caso não poderá ter um recibo falso que supostamente possa ser originário de alguém que esteja em Lisboa ou Madrid.

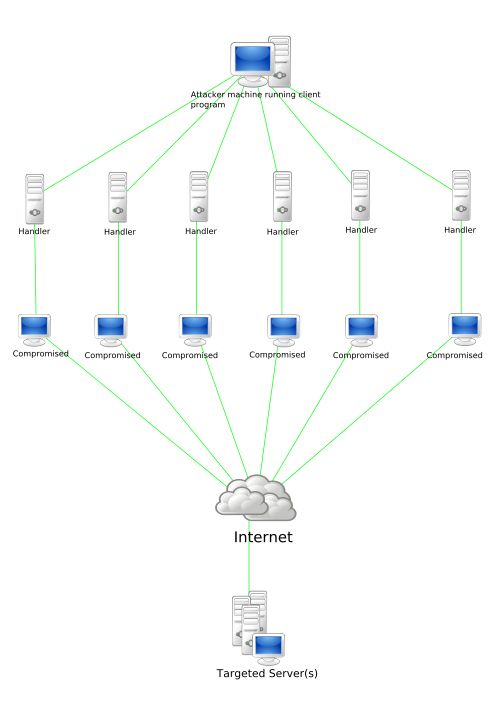

Esta semana, o ataque anti-Spamhaus contou com atacantes que utilizaram o método de spoofing para gerar endereços de Internet, e em seguida explorar uma característica do sistema de DNS denominado “open recursors” ou “open recursive resolvers”. Por causa da arquitectura de um dos protocolos essenciais para a internet, estes “open recursors “ podem amplificar o tráfego em mais de 30 vezes e sobrecarregar até os serviços de internet mais bem preparados.

Mas afinal quais são as medidas preventivas para evitar estes ataques?

Prevenir a falsificação de endereços IP através do BCP38 poderá mitigar este tipo de ataques. Este conjunto de boas práticas torna inviável realizar o “spoofing” de tráfego que torna este ataque possível. Sem a capacidade de “spoof” de tráfego, os servidores DNS não podem mais ser instrumentalizados e abusados para enviar grandes quantidades de tráfego (flooding) e assim construir ataques DDoS.

Outra das soluções é desactivar os “open recursive resolvers”, ou no limite permitir que sejam usados apenas por usuários autorizados. Há cerca de 27 milhões resolvers DNS na Internet. Destes, um total de 25 milhões representam uma potencial ameaça e precisam ser reconfiguradas, de acordo com uma pesquisa realizada pelo Open Resolver Project. Mas a reprogramação de todos, é a uma tarefa que não é trivial.

Segundo Matthew Prince o CEO da CloudFlare, que teve um papel importante em mitigar uma boa parte dos ataques à Spamhaus:

“Pode parar este tipo de ataque de duas maneiras: A primeira é desactivar todos os Open DNS Resolvers, ou a segunda, é obrigar que todas as redes implementem o BCP38. Os atacantes precisam de uma delas para gerar este volume de tráfego para o ataque.”

Mas implementar o BCP38 não parece ser assim tão fácil segundo os especialistas, devido a dificuldades técnicas de implementação. Por essa razão para já a melhor solução será limitar o acesso aos Open Resolvers. Talvez a forma como a estrutura da internet vai evoluir no futuro, implique que para prevenir este tipo de ataques seja proposto um novo standard ou um conjunto de boas práticas eficazes como o BCP38 mas que sejam de facto ao mesmo tempo aplicáveis e “cost-effective”. Via CNet

Comentários